Saludos, este es el método para ordenar el vector o la matriz

TEMP1=0

PARA K = 1 HASTA N

PARA J = K + 1 HASTA N

SI NOTAS(K) > NOTAS (J) ENTONCES

TEMP1 = NOTAS (J)

NOTAS(J) = NOTAS (K)

NOTAS(K) = TEMP1

FIN SI

FIN PARA J

FIN PARA K

sábado, 4 de diciembre de 2010

lunes, 8 de noviembre de 2010

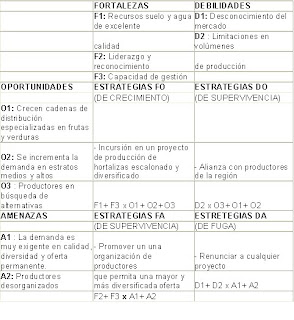

LA MATRIZ DOFA

LA MATRIZ DOFA

La matriz DOFA es un instrumento metodológico que sirve para identificar acciones viables mediante el cruce de variables, en el supuesto de que las acciones estratégicas deben ser ante todo acciones posibles y que la factibilidad se debe encontrar en la realidad misma del sistema. En otras palabras, por ejemplo la posibilidad de superar una debilidad que impide el logro del propósito, solo se la dará la existencia de fortalezas y oportunidades que lo permitan. El instrumento también permite la identificación de acciones que potencien entre sí a los factores positivos. Así tenemos los siguientes tipos de estrategias al cruzar el factor interno con el factor externo:

Estrategias FO o estrategias de crecimiento son las resultantes de aprovechar las mejores posibilidades que da el entorno y las ventajas propias, para construir una posición que permita la expansión del sistema o su fortalecimiento para el logro de los propósitos que emprende.

Estrategias DO son un tipo de estrategias de supervivencia en las que se busca superar las debilidades internas, haciendo uso de las oportunidades que ofrece el entorno.

Estrategias FA son también de supervivencia y se refiere a las estrategias que buscan evadir las amenazas del entorno, aprovechando las fortalezas del sistema.

Las estrategias DA permiten ver alternativas estratégicas que sugieren renunciar al logro dada una situación amenazante y débil difícilmente superable, que expone al sistema al fracaso.

El cruce del factor interno por el factor externo supone que el sistema está en equilibrio interno; esto es, que las debilidades que tiene no han podido ser superadas por sí mismo. Sin embargo esta no es una situación frecuente; el sistema puede tener aún debilidades que por una u otra razón no se han superado, pudiendo hacerlo con sus propias posibilidades. Esto sugiere encontrar estrategias del tipo FD, es decir la superación de debilidades utilizando las propias fortalezas.

El siguiente ejercicio nos servirá de ilustración sobre la forma de trabajar la Matriz DOFA. Se trata de un caso en el que un productor está en búsqueda de un proyecto de reconversión productiva, para aprovechar mejor sus recursos.

Una debilidad importante estaría sin superar: el desconocimiento del mercado, que de no ser intervenida podría poner en riesgo la viabilidad del proyecto. Es una debilidad que puede perfectamente superarse aprovechando la capacidad de gestión del protagonista; es la resultante de un cruce DF (D1 x F3).

__

Fuente: Tomado de la Universidad nacional de Colombia

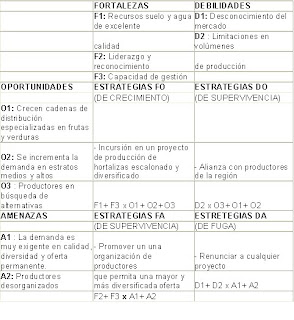

La matriz DOFA es un instrumento metodológico que sirve para identificar acciones viables mediante el cruce de variables, en el supuesto de que las acciones estratégicas deben ser ante todo acciones posibles y que la factibilidad se debe encontrar en la realidad misma del sistema. En otras palabras, por ejemplo la posibilidad de superar una debilidad que impide el logro del propósito, solo se la dará la existencia de fortalezas y oportunidades que lo permitan. El instrumento también permite la identificación de acciones que potencien entre sí a los factores positivos. Así tenemos los siguientes tipos de estrategias al cruzar el factor interno con el factor externo:

Estrategias FO o estrategias de crecimiento son las resultantes de aprovechar las mejores posibilidades que da el entorno y las ventajas propias, para construir una posición que permita la expansión del sistema o su fortalecimiento para el logro de los propósitos que emprende.

Estrategias DO son un tipo de estrategias de supervivencia en las que se busca superar las debilidades internas, haciendo uso de las oportunidades que ofrece el entorno.

Estrategias FA son también de supervivencia y se refiere a las estrategias que buscan evadir las amenazas del entorno, aprovechando las fortalezas del sistema.

Las estrategias DA permiten ver alternativas estratégicas que sugieren renunciar al logro dada una situación amenazante y débil difícilmente superable, que expone al sistema al fracaso.

El cruce del factor interno por el factor externo supone que el sistema está en equilibrio interno; esto es, que las debilidades que tiene no han podido ser superadas por sí mismo. Sin embargo esta no es una situación frecuente; el sistema puede tener aún debilidades que por una u otra razón no se han superado, pudiendo hacerlo con sus propias posibilidades. Esto sugiere encontrar estrategias del tipo FD, es decir la superación de debilidades utilizando las propias fortalezas.

El siguiente ejercicio nos servirá de ilustración sobre la forma de trabajar la Matriz DOFA. Se trata de un caso en el que un productor está en búsqueda de un proyecto de reconversión productiva, para aprovechar mejor sus recursos.

Una debilidad importante estaría sin superar: el desconocimiento del mercado, que de no ser intervenida podría poner en riesgo la viabilidad del proyecto. Es una debilidad que puede perfectamente superarse aprovechando la capacidad de gestión del protagonista; es la resultante de un cruce DF (D1 x F3).

__

Fuente: Tomado de la Universidad nacional de Colombia

viernes, 15 de octubre de 2010

ACERTIJOS

EJERCICIOS PARA EL DESARROLLO DE LA LOGICA SIMPLE Y DE LA LOGICA MATEMATICA

1. Por docena es más fácil.

Coloque los números del 1 al 12 (sin repetirlos) como se indica a continuación:

Los impares van dentro del triángulo.

Los pares dentro del círculo, y

Los divisibles por tres deben quedar dentro del cuadrado

2. Círculo Mágico:

En un círculo se disponen los números del 1 al 9 ¿Puede separarlos en tres grupos, sin alterar su orden, de forma que la suma de los números de cada uno grupo sea siempre la misma?

3. La estudiante promedio

Melisa obtuvo una mala nota en la primera tarea asignada, esa calificación fue un Uno de una nota máxima posible de 5. Decidió mejorar. ¿Cuántas calificaciones de 5 necesita obtener para poder alcanzar un promedio general de 4?

4. Las diferencias mayores y menores

El reto consiste en colocar los dígitos 2, 4, 6 y 7 en las casillas de la figura de tal forma que la diferencia entre los dos números de dos dígitos sea la mayor y luego la menor posible:

1. Por docena es más fácil.

Coloque los números del 1 al 12 (sin repetirlos) como se indica a continuación:

Los impares van dentro del triángulo.

Los pares dentro del círculo, y

Los divisibles por tres deben quedar dentro del cuadrado

2. Círculo Mágico:

En un círculo se disponen los números del 1 al 9 ¿Puede separarlos en tres grupos, sin alterar su orden, de forma que la suma de los números de cada uno grupo sea siempre la misma?

3. La estudiante promedio

Melisa obtuvo una mala nota en la primera tarea asignada, esa calificación fue un Uno de una nota máxima posible de 5. Decidió mejorar. ¿Cuántas calificaciones de 5 necesita obtener para poder alcanzar un promedio general de 4?

4. Las diferencias mayores y menores

El reto consiste en colocar los dígitos 2, 4, 6 y 7 en las casillas de la figura de tal forma que la diferencia entre los dos números de dos dígitos sea la mayor y luego la menor posible:

lunes, 11 de octubre de 2010

CUESTIONARIO INTRODUCCION CONCEPTO DE SISTEMAS

PREGUNTAS DE REPASO

1. ¿Qué impacto tienen los sistemas de información sobre nuestras actividades cotidianas? ¿Dónde se encuentra el mayor impacto de estos sistemas dentro de las organizaciones?

2. ¿De qué manera se ha vuelto estratégico para el crecimiento industrial el uso de sistemas de información?

3. ¿Qué es el análisis de sistemas? ¿Qué es el diseño de sistemas?

4. ¿Cuál es la finalidad de un estudio de sistemas? ¿Quiénes deben participar en él? ¿Qué resultados se esperan en dicho estudio?

5. ¿Cómo es que cambia el trabajo del analista de sistemas de una organización a otra? ¿Por qué existe esta diferencia?

6. Exprese su criterio acerca de la necesidad que tienen los analistas de sistemas de saber cómo escribir programas para computadoras.

7. ¿Qué son los sistemas de información y describa cuáles son sus categorías?

8. Haga una comparación entre los diferentes tipos de usuarios de un sistema de información. ¿Qué diferencias existen en las responsabilidades de cada uno?

9. Describa el concepto de “Sistemas” y diga ¿por qué este concepto es tan importante en las organizaciones y en los sistemas de información?

10. ¿Qué elementos de control son importantes en los sistemas y que beneficios ofrecen?

11. ¿Qué estrategias existen para el desarrollo de sistemas? ¿por qué existen varias estrategias?

12. ¿Qué es el ciclo de vida del desarrollo de sistemas? Describa brevemente las actividades que forman parte de él.

13. ¿Cuáles son las características que distinguen al método de desarrollo por análisis estructurado?

14. ¿A que se llama un prototipo de sistemas?

15. Dentro del contexto del análisis y diseño de sistemas, ¿qué son las herramientas? ¿Qué tipo de herramientas existen?

1. ¿Qué impacto tienen los sistemas de información sobre nuestras actividades cotidianas? ¿Dónde se encuentra el mayor impacto de estos sistemas dentro de las organizaciones?

2. ¿De qué manera se ha vuelto estratégico para el crecimiento industrial el uso de sistemas de información?

3. ¿Qué es el análisis de sistemas? ¿Qué es el diseño de sistemas?

4. ¿Cuál es la finalidad de un estudio de sistemas? ¿Quiénes deben participar en él? ¿Qué resultados se esperan en dicho estudio?

5. ¿Cómo es que cambia el trabajo del analista de sistemas de una organización a otra? ¿Por qué existe esta diferencia?

6. Exprese su criterio acerca de la necesidad que tienen los analistas de sistemas de saber cómo escribir programas para computadoras.

7. ¿Qué son los sistemas de información y describa cuáles son sus categorías?

8. Haga una comparación entre los diferentes tipos de usuarios de un sistema de información. ¿Qué diferencias existen en las responsabilidades de cada uno?

9. Describa el concepto de “Sistemas” y diga ¿por qué este concepto es tan importante en las organizaciones y en los sistemas de información?

10. ¿Qué elementos de control son importantes en los sistemas y que beneficios ofrecen?

11. ¿Qué estrategias existen para el desarrollo de sistemas? ¿por qué existen varias estrategias?

12. ¿Qué es el ciclo de vida del desarrollo de sistemas? Describa brevemente las actividades que forman parte de él.

13. ¿Cuáles son las características que distinguen al método de desarrollo por análisis estructurado?

14. ¿A que se llama un prototipo de sistemas?

15. Dentro del contexto del análisis y diseño de sistemas, ¿qué son las herramientas? ¿Qué tipo de herramientas existen?

domingo, 3 de octubre de 2010

ALGORITMOS

EJERCICIOS A DESARROLLAR

1. En la ciudad de “Piedra Dura” se van a realizar elecciones para nuevo alcalde y los candidatos que se inscribieron son 1. Pedro – 2. Pablo y 3. Rajuela. Para este proceso se debe elaborar un algoritmo que lea de una cantidad indeterminada de votantes los siguientes datos: Nombre, Edad, Sexo (1=Hombre, 2=Mujer) y Voto (1=Pedro, 2=Pablo, 3=Rajuela y 4=V.Blanco). Teniendo en cuenta que para poder votar la persona tiene que ser mayor de edad (si no es así, se debe mostrar el mensaje que diga “Es menor, no vota”), ustedes deben determinar e imprimir al final del proceso:

Cuantos votos obtuvo cada candidato y cuantos votos en blanco

Qué candidato ganó las elecciones

Cuantos hombres y cuantas mujeres votaron

El número total de votantes

2. En una librería se estiman los precios de los libros de la siguiente forma: Todos los libros tienen un precio base de $5000 más $80 por cada página. Sin embargo, si el número de páginas es superior a 500 el costo por página es de $50, o si el número de páginas es superior a 300 entonces el costo por página es de $65. Además si el cliente paga el valor del libro de contado, este tiene una descuento del 10%, sino no tiene descuento. Elaborar un algoritmo que lea el código del libro, la cantidad de páginas y la forma de pago (1. Contado, 2. Crédito) y que calcule el valor de cada libro y lo imprima junto con su código. Al final del proceso se debe imprimir cuantos libros se vendieron y cuanto se recaudó en dinero por la venta de estos libros.

1. En la ciudad de “Piedra Dura” se van a realizar elecciones para nuevo alcalde y los candidatos que se inscribieron son 1. Pedro – 2. Pablo y 3. Rajuela. Para este proceso se debe elaborar un algoritmo que lea de una cantidad indeterminada de votantes los siguientes datos: Nombre, Edad, Sexo (1=Hombre, 2=Mujer) y Voto (1=Pedro, 2=Pablo, 3=Rajuela y 4=V.Blanco). Teniendo en cuenta que para poder votar la persona tiene que ser mayor de edad (si no es así, se debe mostrar el mensaje que diga “Es menor, no vota”), ustedes deben determinar e imprimir al final del proceso:

Cuantos votos obtuvo cada candidato y cuantos votos en blanco

Qué candidato ganó las elecciones

Cuantos hombres y cuantas mujeres votaron

El número total de votantes

2. En una librería se estiman los precios de los libros de la siguiente forma: Todos los libros tienen un precio base de $5000 más $80 por cada página. Sin embargo, si el número de páginas es superior a 500 el costo por página es de $50, o si el número de páginas es superior a 300 entonces el costo por página es de $65. Además si el cliente paga el valor del libro de contado, este tiene una descuento del 10%, sino no tiene descuento. Elaborar un algoritmo que lea el código del libro, la cantidad de páginas y la forma de pago (1. Contado, 2. Crédito) y que calcule el valor de cada libro y lo imprima junto con su código. Al final del proceso se debe imprimir cuantos libros se vendieron y cuanto se recaudó en dinero por la venta de estos libros.

EJEMPLOS DE POO

Saludos muchachos, les coloco un ejemplo bastante claro, en base a el puede sacar todos los ejemplos que quieran y mirar que los conceptos son bastante sencillos solo basta con que lo lean y lo analicen.

EJEMPLO DE OBJETO

Todo objeto del mundo real tiene 2 componentes: características y comportamiento.

Por ejemplo, los automóviles tienen características (marca, modelo, color, velocidad máxima, etc.) y comportamiento (frenar, acelerar, retroceder, llenar combustible, cambiar llantas, etc.).

Los Objetos de Software, al igual que los objetos del mundo real, también tienen características y comportamientos. Un objeto de software mantiene sus características en una o más "variables", e implementa su comportamiento con "métodos". Un método es una función o subrutina asociada a un objeto.

Para redondear estas ideas, imaginemos que tenemos estacionado en nuestra cochera un Ford Focus color azul que corre hasta 260 km/h. Si pasamos ese objeto del mundo real al mundo del software, tendremos un objeto Automóvil con sus características predeterminadas:

Marca = Ford

Modelo = Focus

Color = Azul

Velocidad Máxima = 260 km/h

Cuando a las características del objeto le ponemos valores decimos que el objeto tiene estados. Las variables almacenan los estados de un objeto en un determinado momento.

EJEMPLO DE CLASE

Cuando se fabrican los celulares, los fabricantes aprovechan el hecho de que los celulares comparten esas características comunes y construyen modelos o plantillas comunes, para que a partir de esas se puedan crear muchos equipos celulares del mismo modelo. A ese modelo o plantilla le llamamos CLASE, y a los equipos que sacamos a partir de ella la llamamos OBJETOS.

Esto mismo se aplica a los objetos de software, se puede tener muchos objetos del mismo tipo y mismas características.

EJEMPLO DE HERENCIA

Por ejemplo, imaginemos que estamos haciendo el análisis de un Sistema para una tienda que vende y repara equipos celulares.

En el gráfico vemos 2 Clases más que posiblemente necesitemos para crear nuestro Sistema. Esas 2 Clases nuevas se construirán a partir de la Clase Celular existente. De esa forma utilizamos el comportamiento de la SuperClase.

Es decir en términos castizos la herencia de un objeto se utiliza para generar a partir de ella otros modelos de objetos obviamente mejorados como vimos en el caso de los celulares

EJEMPLO DE METODO

Los métodos representan acciones que puede realizar un objeto. Por ejemplo, un objeto "Automóvil" puede tener definidos los métodos "MotorArranque," "Tracción" y "Parada". Los métodos se definen al agregar procedimientos (subrutinas o funciones) a la clase.

Siguiendo con el ejemplo del celular puede ser el método para enviar mensajes, el método para hacer o recibir llamadas.

EJEMPLO DE EVENTO

Los eventos son notificaciones que un objeto recibe de otros objetos u otras aplicaciones o que transmite a ellos. Los eventos permiten a los objetos realizar acciones cada vez que se da un caso concreto. Un ejemplo de evento para la clase "Automóvil" podría ser "Comprobar_motor". Dado que Microsoft Windows es un sistema operativo condicionado por eventos, éstos pueden provenir de otros objetos, aplicaciones o acciones del usuario, por ejemplo, al hacer clic con el mouse o presionar teclas.

En el caso del celular un evento es presionar las teclas, conectar el manos libres.

EJEMPLO DE MENSAJES

Un objeto es inútil si está aislado. El medio empleado para que un objeto interactúe con otro son los mensajes. Hablando en términos un poco más técnicos, los mensajes son invocaciones a los métodos de los objetos.

Cuando un celular invoca es decir llama a otro objeto otro celular para que se le transmita un backstone en ese mismo momento esta emitiendo un mensaje a través de un método.

EJEMPLO DE UNA PROPIEDAD O ATRIBUTO

En el caso de un celular una propiedad es cuando podemos escoger de ese celular en la propiedad de color los colores que estén disponibles, en programación la propiedad color me va a permitir escoger el color del formulario por colocar un ejemplo.

EJEMPLO DE ESTADO INTERNO

En si son los datos que ese objeto contiene como tal, es decir los atributos que ese objeto posee. Es decir en el caso del celular nos indica como estado interno que ese celular es de color rojo por escoger un color.

EJEMPLO PARA IDENTIFICAR UN OBJETO

A pesar de que existan objetos que a simple vista sean iguales y que tengan propiedades o atributos no son iguales que poseen en programación asignación de variables diferentes, en el ejemplo del celular a pesar de ser iguales cada equipo debe poseer un nombre diferente y de esa manera se diferencia el uno del otro.

NOTA: No les envió análisis de caso porque les detalle un ejemplo bastante sencillo.

EJEMPLO DE OBJETO

Todo objeto del mundo real tiene 2 componentes: características y comportamiento.

Por ejemplo, los automóviles tienen características (marca, modelo, color, velocidad máxima, etc.) y comportamiento (frenar, acelerar, retroceder, llenar combustible, cambiar llantas, etc.).

Los Objetos de Software, al igual que los objetos del mundo real, también tienen características y comportamientos. Un objeto de software mantiene sus características en una o más "variables", e implementa su comportamiento con "métodos". Un método es una función o subrutina asociada a un objeto.

Para redondear estas ideas, imaginemos que tenemos estacionado en nuestra cochera un Ford Focus color azul que corre hasta 260 km/h. Si pasamos ese objeto del mundo real al mundo del software, tendremos un objeto Automóvil con sus características predeterminadas:

Marca = Ford

Modelo = Focus

Color = Azul

Velocidad Máxima = 260 km/h

Cuando a las características del objeto le ponemos valores decimos que el objeto tiene estados. Las variables almacenan los estados de un objeto en un determinado momento.

EJEMPLO DE CLASE

Cuando se fabrican los celulares, los fabricantes aprovechan el hecho de que los celulares comparten esas características comunes y construyen modelos o plantillas comunes, para que a partir de esas se puedan crear muchos equipos celulares del mismo modelo. A ese modelo o plantilla le llamamos CLASE, y a los equipos que sacamos a partir de ella la llamamos OBJETOS.

Esto mismo se aplica a los objetos de software, se puede tener muchos objetos del mismo tipo y mismas características.

EJEMPLO DE HERENCIA

Por ejemplo, imaginemos que estamos haciendo el análisis de un Sistema para una tienda que vende y repara equipos celulares.

En el gráfico vemos 2 Clases más que posiblemente necesitemos para crear nuestro Sistema. Esas 2 Clases nuevas se construirán a partir de la Clase Celular existente. De esa forma utilizamos el comportamiento de la SuperClase.

Es decir en términos castizos la herencia de un objeto se utiliza para generar a partir de ella otros modelos de objetos obviamente mejorados como vimos en el caso de los celulares

EJEMPLO DE METODO

Los métodos representan acciones que puede realizar un objeto. Por ejemplo, un objeto "Automóvil" puede tener definidos los métodos "MotorArranque," "Tracción" y "Parada". Los métodos se definen al agregar procedimientos (subrutinas o funciones) a la clase.

Siguiendo con el ejemplo del celular puede ser el método para enviar mensajes, el método para hacer o recibir llamadas.

EJEMPLO DE EVENTO

Los eventos son notificaciones que un objeto recibe de otros objetos u otras aplicaciones o que transmite a ellos. Los eventos permiten a los objetos realizar acciones cada vez que se da un caso concreto. Un ejemplo de evento para la clase "Automóvil" podría ser "Comprobar_motor". Dado que Microsoft Windows es un sistema operativo condicionado por eventos, éstos pueden provenir de otros objetos, aplicaciones o acciones del usuario, por ejemplo, al hacer clic con el mouse o presionar teclas.

En el caso del celular un evento es presionar las teclas, conectar el manos libres.

EJEMPLO DE MENSAJES

Un objeto es inútil si está aislado. El medio empleado para que un objeto interactúe con otro son los mensajes. Hablando en términos un poco más técnicos, los mensajes son invocaciones a los métodos de los objetos.

Cuando un celular invoca es decir llama a otro objeto otro celular para que se le transmita un backstone en ese mismo momento esta emitiendo un mensaje a través de un método.

EJEMPLO DE UNA PROPIEDAD O ATRIBUTO

En el caso de un celular una propiedad es cuando podemos escoger de ese celular en la propiedad de color los colores que estén disponibles, en programación la propiedad color me va a permitir escoger el color del formulario por colocar un ejemplo.

EJEMPLO DE ESTADO INTERNO

En si son los datos que ese objeto contiene como tal, es decir los atributos que ese objeto posee. Es decir en el caso del celular nos indica como estado interno que ese celular es de color rojo por escoger un color.

EJEMPLO PARA IDENTIFICAR UN OBJETO

A pesar de que existan objetos que a simple vista sean iguales y que tengan propiedades o atributos no son iguales que poseen en programación asignación de variables diferentes, en el ejemplo del celular a pesar de ser iguales cada equipo debe poseer un nombre diferente y de esa manera se diferencia el uno del otro.

NOTA: No les envió análisis de caso porque les detalle un ejemplo bastante sencillo.

CUESTIONARIO DE POO

CUESTIONARIO DE PROGRAMACION ORIENTADA A OBJETOS

1. Establecer con sus propias palabras la definición de POO

2. Establecer el concepto de: Estado, comportamiento e identidad

3. Realizar una breve reseña acerca del origen de POO

4. Definir con sus palabras que es una clase y dar un ejemplo

5. Definir con sus palabras que es una herencia y dar un ejemplo

6. Definir con sus palabras que es un objeto y dar un ejemplo

7. Definir con sus palabras que es un método y dar un ejemplo

8. Definir con sus palabras que es un evento y dar un ejemplo

9. Definir con sus palabras que es un mensaje y dar un ejemplo

10. Definir con sus palabras que es una propiedad o atributo y dar un ejemplo

11. Definir con sus palabras en qué consiste el estado interno y dar un ejemplo

12. Cuáles son los componentes de un objeto

13. Definir en consiste la identificación de un objeto y dar un ejemplo

14. Describir cada una de las características de la POO

15. Dar ejemplos de lenguajes de programación orientada a objetos

1. Establecer con sus propias palabras la definición de POO

2. Establecer el concepto de: Estado, comportamiento e identidad

3. Realizar una breve reseña acerca del origen de POO

4. Definir con sus palabras que es una clase y dar un ejemplo

5. Definir con sus palabras que es una herencia y dar un ejemplo

6. Definir con sus palabras que es un objeto y dar un ejemplo

7. Definir con sus palabras que es un método y dar un ejemplo

8. Definir con sus palabras que es un evento y dar un ejemplo

9. Definir con sus palabras que es un mensaje y dar un ejemplo

10. Definir con sus palabras que es una propiedad o atributo y dar un ejemplo

11. Definir con sus palabras en qué consiste el estado interno y dar un ejemplo

12. Cuáles son los componentes de un objeto

13. Definir en consiste la identificación de un objeto y dar un ejemplo

14. Describir cada una de las características de la POO

15. Dar ejemplos de lenguajes de programación orientada a objetos

sábado, 2 de octubre de 2010

PROGRAMACION ORIENTADA A OBJETOS

Programación orientada a objetos

La programación orientada a objetos o POO (OOP según sus siglas en inglés) es un paradigma de programación que usa objetos y sus interacciones, para diseñar aplicaciones y programas informáticos. Está basado en varias técnicas, incluyendo herencia, abstracción, polimorfismo y encapsulamiento. Su uso se popularizó a principios de la década de los años 1990. En la actualidad, existe variedad de lenguajes de programación que soportan la orientación a objetos.

Introducción

Los objetos son entidades que combinan estado (atributo), comportamiento (método) e identidad:

El estado está compuesto de datos, será uno o varios atributos a los que se habrán asignado unos valores concretos (datos).

El comportamiento está definido por los procedimientos o métodos con que puede operar dicho objeto, es decir, qué operaciones se pueden realizar con él.

La identidad es una propiedad de un objeto que lo diferencia del resto, dicho con otras palabras, es su identificador (concepto análogo al de identificador de una variable o unaconstante).

Un objeto contiene toda la información que permite definirlo e identificarlo frente a otros objetos pertenecientes a otras clases e incluso frente a objetos de una misma clase, al poder tener valores bien diferenciados en sus atributos. A su vez, los objetos disponen de mecanismos de interacción llamados métodos, que favorecen la comunicación entre ellos. Esta comunicación favorece a su vez el cambio de estado en los propios objetos. Esta característica lleva a tratarlos como unidades indivisibles, en las que no se separa el estado y el comportamiento.

Los métodos (comportamiento) y atributos (estado) están estrechamente relacionados por la propiedad de conjunto. Esta propiedad destaca que una clase requiere de métodos para poder tratar los atributos con los que cuenta. El programador debe pensar indistintamente en ambos conceptos, sin separar ni darle mayor importancia a alguno de ellos. Hacerlo podría producir el hábito erróneo de crear clases contenedoras de información por un lado y clases con métodos que manejen a las primeras por el otro. De esta manera se estaría realizando una programación estructurada camuflada en un lenguaje de programación orientado a objetos.

La POO difiere de la programación estructurada tradicional, en la que los datos y los procedimientos están separados y sin relación, ya que lo único que se busca es el procesamiento de unos datos de entrada para obtener otros de salida. La programación estructurada anima al programador a pensar sobre todo en términos de procedimientos o funciones, y en segundo lugar en las estructuras de datos que esos procedimientos manejan. En la programación estructurada sólo se escriben funciones que procesan datos. Los programadores que emplean POO, en cambio, primero definen objetos para luego enviarles mensajes solicitándoles que realicen sus métodos por sí mismos.

Origen

Los conceptos de la programación orientada a objetos tienen origen en Simula 67, un lenguaje diseñado para hacer simulaciones, creado por Ole-Johan Dahl y Kristen Nygaard del Centro de Cómputo Noruego en Oslo. En este centro, se trabajaba en simulaciones de naves, que fueron confundidas por la explosión combinatoria de cómo las diversas cualidades de diferentes naves podían afectar unas a las otras. La idea ocurrió para agrupar los diversos tipos de naves en diversas clases de objetos, siendo responsable cada clase de objetos de definir sus propios datos y comportamientos. Fueron refinados más tarde en Smalltalk, que fue desarrollado en Simula en Xerox PARC (cuya primera versión fue escrita sobre Basic) pero diseñado para ser un sistema completamente dinámico en el cual los objetos se podrían crear y modificar "en marcha" (en tiempo de ejecución) en lugar de tener un sistema basado en programas estáticos.

La programación orientada a objetos tomó posición como el estilo de programación dominante a mediados de los años ochenta, en gran parte debido a la influencia de C++, una extensión del lenguaje de programación C. Su dominación fue consolidada gracias al auge de las Interfaces gráficas de usuario, para las cuales la programación orientada a objetos está particularmente bien adaptada. En este caso, se habla también de programación dirigida por eventos.

Las características de orientación a objetos fueron agregadas a muchos lenguajes existentes durante ese tiempo, incluyendo Ada, BASIC, Lisp, Pascal, entre otros. La adición de estas características a los lenguajes que no fueron diseñados inicialmente para ellas condujo a menudo a problemas de compatibilidad y en la capacidad de mantenimiento del código. Los lenguajes orientados a objetos "puros", por su parte, carecían de las características de las cuales muchos programadores habían venido a depender. Para saltar este obstáculo, se hicieron muchas tentativas para crear nuevos lenguajes basados en métodos orientados a objetos, pero permitiendo algunas características imperativas de maneras "seguras". El Eiffelde Bertrand Meyer fue un temprano y moderadamente acertado lenguaje con esos objetivos pero ahora ha sido esencialmente reemplazado por Java, en gran parte debido a la aparición de Internet, y a la implementación de la máquina virtual de Java en la mayoría de navegadores. PHP en su versión 5 se ha modificado, soporta una orientación completa a objetos, cumpliendo todas las características propias de la orientación a objetos.

Conceptos fundamentales

La programación orientada a objetos es una forma de programar que trata de encontrar una solución a estos problemas. Introduce nuevos conceptos, que superan y amplían conceptos antiguos ya conocidos. Entre ellos destacan los siguientes:

Clase: definiciones de las propiedades y comportamiento de un tipo de objeto concreto. La instanciación es la lectura de estas definiciones y la creación de un objeto a partir de ellas.

Herencia: (por ejemplo, herencia de la clase C a la clase D) Es la facilidad mediante la cual la clase D hereda en ella cada uno de los atributos y operaciones de C, como si esos atributos y operaciones hubiesen sido definidos por la misma D. Por lo tanto, puede usar los mismos métodos y variables publicas declaradas en C. Los componentes registrados como "privados" (private) también se heredan, pero como no pertenecen a la clase, se mantienen escondidos al programador y sólo pueden ser accedidos a través de otros métodos públicos. Esto es así para mantener hegemónico el ideal de OOP.

Objeto: entidad provista de un conjunto de propiedades o atributos (datos) y de comportamiento o funcionalidad (métodos) los mismos que consecuentemente reaccionan a eventos. Se corresponde con los objetos reales del mundo que nos rodea, o a objetos internos del sistema (del programa). Es una instancia a una clase.

Método: Algoritmo asociado a un objeto (o a una clase de objetos), cuya ejecución se desencadena tras la recepción de un "mensaje". Desde el punto de vista del comportamiento, es lo que el objeto puede hacer. Un método puede producir un cambio en las propiedades del objeto, o la generación de un "evento" con un nuevo mensaje para otro objeto del sistema.

Evento: Es un suceso en el sistema (tal como una interacción del usuario con la máquina, o un mensaje enviado por un objeto). El sistema maneja el evento enviando el mensaje adecuado al objeto pertinente. También se puede definir como evento, a la reacción que puede desencadenar un objeto, es decir la acción que genera.

Mensaje: una comunicación dirigida a un objeto, que le ordena que ejecute uno de sus métodos con ciertos parámetros asociados al evento que lo generó.

Propiedad o atributo: contenedor de un tipo de datos asociados a un objeto (o a una clase de objetos), que hace los datos visibles desde fuera del objeto y esto se define como sus características predeterminadas, y cuyo valor puede ser alterado por la ejecución de algún método.

Estado interno: es una variable que se declara privada, que puede ser únicamente accedida y alterada por un método del objeto, y que se utiliza para indicar distintas situaciones posibles para el objeto (o clase de objetos). No es visible al programador que maneja una instancia de la clase.

Componentes de un objeto: atributos, identidad, relaciones y métodos.

Identificación de un objeto: un objeto se representa por medio de una tabla o entidad que esté compuesta por sus atributos y funciones correspondientes.

En comparación con un lenguaje imperativo, una "variable", no es más que un contenedor interno del atributo del objeto o de un estado interno, así como la "función" es un procedimiento interno del método del objeto.

Características de la POO

Existe un acuerdo acerca de qué características contempla la "orientación a objetos", las características siguientes son las más importantes:

Abstracción: denota las características esenciales de un objeto, donde se capturan sus comportamientos.Cada objeto en el sistema sirve como modelo de un "agente" abstracto que puede realizar trabajo, informar y cambiar su estado, y "comunicarse" con otros objetos en el sistema sin revelar cómo se implementan estas características. Los procesos, las funciones o los métodos pueden también ser abstraídos y cuando lo están, una variedad de técnicas son requeridas para ampliar una abstracción.El proceso de abstracción permite seleccionar las características relevantes dentro de un conjunto e identificar comportamientos comunes para definir nuevos tipos de entidades en el mundo real. La abstracción es clave en el proceso de análisis y diseño orientado a objetos, ya que mediante ella podemos llegar a armar un conjunto de clases que permitan modelar la realidad o el problema que se quiere atacar.

Encapsulamiento: Significa reunir a todos los elementos que pueden considerarse pertenecientes a una misma entidad, al mismo nivel de abstracción. Esto permite aumentar lacohesión de los componentes del sistema. Algunos autores confunden este concepto con el principio de ocultación, principalmente porque se suelen emplear conjuntamente.

Principio de ocultación: Cada objeto está aislado del exterior, es un módulo natural, y cada tipo de objeto expone una interfaz a otros objetos que especifica cómo pueden interactuar con los objetos de la clase. El aislamiento protege a las propiedades de un objeto contra su modificación por quien no tenga derecho a acceder a ellas, solamente los propios métodos internos del objeto pueden acceder a su estado. Esto asegura que otros objetos no pueden cambiar el estado interno de un objeto de maneras inesperadas, eliminando efectos secundarios e interacciones inesperadas. Algunos lenguajes relajan esto, permitiendo un acceso directo a los datos internos del objeto de una manera controlada y limitando el grado de abstracción. La aplicación entera se reduce a un agregado o rompecabezas de objetos.

Polimorfismo: comportamientos diferentes, asociados a objetos distintos, pueden compartir el mismo nombre, al llamarlos por ese nombre se utilizará el comportamiento correspondiente al objeto que se esté usando. O dicho de otro modo, las referencias y las colecciones de objetos pueden contener objetos de diferentes tipos, y la invocación de un comportamiento en una referencia producirá el comportamiento correcto para el tipo real del objeto referenciado. Cuando esto ocurre en "tiempo de ejecución", esta última característica se llama asignación tardía o asignación dinámica. Algunos lenguajes proporcionan medios más estáticos (en "tiempo de compilación") de polimorfismo, tales como las plantillas y la sobrecarga de operadores de C++.

Herencia: las clases no están aisladas, sino que se relacionan entre sí, formando una jerarquía de clasificación. Los objetos heredan las propiedades y el comportamiento de todas las clases a las que pertenecen. La herencia organiza y facilita el polimorfismo y el encapsulamiento permitiendo a los objetos ser definidos y creados como tipos especializados de objetos preexistentes. Estos pueden compartir (y extender) su comportamiento sin tener que volver a implementarlo. Esto suele hacerse habitualmente agrupando los objetos enclases y estas en árboles o enrejados que reflejan un comportamiento común. Cuando un objeto hereda de más de una clase se dice que hay herencia múltiple.

Recolección de basura: la recolección de basura o garbage collector es la técnica por la cual el entorno de objetos se encarga de destruir automáticamente, y por tanto desvincular la memoria asociada, los objetos que hayan quedado sin ninguna referencia a ellos. Esto significa que el programador no debe preocuparse por la asignación o liberación de memoria, ya que el entorno la asignará al crear un nuevo objeto y la liberará cuando nadie lo esté usando. En la mayoría de los lenguajes híbridos que se extendieron para soportar el Paradigma de Programación Orientada a Objetos como C++ u Object Pascal, esta característica no existe y la memoria debe desasignarse manualmente.

Resumen

La programación orientada a objetos es un paradigma que utiliza objetos como elementos fundamentales en la construcción de la solución. Surge en los años 70. Un objeto es una abstracción de algún hecho o ente del mundo real que tiene atributos que representan sus características o propiedades y métodos que representan su comportamiento o acciones que realizan. Todas las propiedades y métodos comunes a los objetos se encapsulan o se agrupan en clases. Una clase es una plantilla o un prototipo para crear objetos, por eso se dice que los objetos son instancias de clases.

Lenguajes orientados a objetos

Simula (1967) es aceptado como el primer lenguaje que posee las características principales de un lenguaje orientado a objetos. Fue creado para hacer programas de simulación, en donde los "objetos" son la representación de la información más importante. Smalltalk (1972 a 1980) es posiblemente el ejemplo canónico, y con el que gran parte de la teoría de la programación orientada a objetos se ha desarrollado.

Entre los lenguajes orientados a objetos se destacan los siguientes:

ABAP

ABL Lenguaje de programación de OpenEdge de Progress Software

ActionScript

ActionScript 3

Ada

C++

C#

Clarion

Clipper (lenguaje de programación) (Versión 5.x con librería de objetos Class(y))

D

Object Pascal (Delphi)

Gambas

Harbour

Eiffel

Java

JavaScript (la herencia se realiza por medio de la programación basada en prototipos)

Lexico (en castellano)

Objective-C

Ocaml

Oz

R

Perl (soporta herencia múltiple. La resolución se realiza en preorden, pero puede modificarse al algoritmo linearization C3 por medio del módulo Class::C3 en CPAN)

PHP (a partir de su versión 5)

PowerBuilder

Python

Ruby

Smalltalk (Proyecto investigativo. Influenció a Java.)

Magik (SmallWorld)

Vala

VB.NET

Visual FoxPro (en su versión 6)

Visual Basic 6.0

Visual Objects

XBase++

Lenguaje DRP

Lenguaje de programación Scala (lenguaje usado por Twitter) http://www.scala-lang.org/page.jsp

Muchos de estos lenguajes de programación no son puramente orientados a objetos, sino que son híbridos que combinan la POO con otros paradigmas.

Al igual que C++ otros lenguajes, como OOCOBOL, OOLISP, OOPROLOG y Object REXX, han sido creados añadiendo extensiones orientadas a objetos a un lenguaje de programación clásico.

Un nuevo paso en la abstracción de paradigmas de programación es la Programación Orientada a Aspectos (POA). Aunque es todavía una metodología en estado de maduración, cada vez atrae a más investigadores e incluso proyectos comerciales en todo el mundo.

La programación orientada a objetos o POO (OOP según sus siglas en inglés) es un paradigma de programación que usa objetos y sus interacciones, para diseñar aplicaciones y programas informáticos. Está basado en varias técnicas, incluyendo herencia, abstracción, polimorfismo y encapsulamiento. Su uso se popularizó a principios de la década de los años 1990. En la actualidad, existe variedad de lenguajes de programación que soportan la orientación a objetos.

Introducción

Los objetos son entidades que combinan estado (atributo), comportamiento (método) e identidad:

El estado está compuesto de datos, será uno o varios atributos a los que se habrán asignado unos valores concretos (datos).

El comportamiento está definido por los procedimientos o métodos con que puede operar dicho objeto, es decir, qué operaciones se pueden realizar con él.

La identidad es una propiedad de un objeto que lo diferencia del resto, dicho con otras palabras, es su identificador (concepto análogo al de identificador de una variable o unaconstante).

Un objeto contiene toda la información que permite definirlo e identificarlo frente a otros objetos pertenecientes a otras clases e incluso frente a objetos de una misma clase, al poder tener valores bien diferenciados en sus atributos. A su vez, los objetos disponen de mecanismos de interacción llamados métodos, que favorecen la comunicación entre ellos. Esta comunicación favorece a su vez el cambio de estado en los propios objetos. Esta característica lleva a tratarlos como unidades indivisibles, en las que no se separa el estado y el comportamiento.

Los métodos (comportamiento) y atributos (estado) están estrechamente relacionados por la propiedad de conjunto. Esta propiedad destaca que una clase requiere de métodos para poder tratar los atributos con los que cuenta. El programador debe pensar indistintamente en ambos conceptos, sin separar ni darle mayor importancia a alguno de ellos. Hacerlo podría producir el hábito erróneo de crear clases contenedoras de información por un lado y clases con métodos que manejen a las primeras por el otro. De esta manera se estaría realizando una programación estructurada camuflada en un lenguaje de programación orientado a objetos.

La POO difiere de la programación estructurada tradicional, en la que los datos y los procedimientos están separados y sin relación, ya que lo único que se busca es el procesamiento de unos datos de entrada para obtener otros de salida. La programación estructurada anima al programador a pensar sobre todo en términos de procedimientos o funciones, y en segundo lugar en las estructuras de datos que esos procedimientos manejan. En la programación estructurada sólo se escriben funciones que procesan datos. Los programadores que emplean POO, en cambio, primero definen objetos para luego enviarles mensajes solicitándoles que realicen sus métodos por sí mismos.

Origen

Los conceptos de la programación orientada a objetos tienen origen en Simula 67, un lenguaje diseñado para hacer simulaciones, creado por Ole-Johan Dahl y Kristen Nygaard del Centro de Cómputo Noruego en Oslo. En este centro, se trabajaba en simulaciones de naves, que fueron confundidas por la explosión combinatoria de cómo las diversas cualidades de diferentes naves podían afectar unas a las otras. La idea ocurrió para agrupar los diversos tipos de naves en diversas clases de objetos, siendo responsable cada clase de objetos de definir sus propios datos y comportamientos. Fueron refinados más tarde en Smalltalk, que fue desarrollado en Simula en Xerox PARC (cuya primera versión fue escrita sobre Basic) pero diseñado para ser un sistema completamente dinámico en el cual los objetos se podrían crear y modificar "en marcha" (en tiempo de ejecución) en lugar de tener un sistema basado en programas estáticos.

La programación orientada a objetos tomó posición como el estilo de programación dominante a mediados de los años ochenta, en gran parte debido a la influencia de C++, una extensión del lenguaje de programación C. Su dominación fue consolidada gracias al auge de las Interfaces gráficas de usuario, para las cuales la programación orientada a objetos está particularmente bien adaptada. En este caso, se habla también de programación dirigida por eventos.

Las características de orientación a objetos fueron agregadas a muchos lenguajes existentes durante ese tiempo, incluyendo Ada, BASIC, Lisp, Pascal, entre otros. La adición de estas características a los lenguajes que no fueron diseñados inicialmente para ellas condujo a menudo a problemas de compatibilidad y en la capacidad de mantenimiento del código. Los lenguajes orientados a objetos "puros", por su parte, carecían de las características de las cuales muchos programadores habían venido a depender. Para saltar este obstáculo, se hicieron muchas tentativas para crear nuevos lenguajes basados en métodos orientados a objetos, pero permitiendo algunas características imperativas de maneras "seguras". El Eiffelde Bertrand Meyer fue un temprano y moderadamente acertado lenguaje con esos objetivos pero ahora ha sido esencialmente reemplazado por Java, en gran parte debido a la aparición de Internet, y a la implementación de la máquina virtual de Java en la mayoría de navegadores. PHP en su versión 5 se ha modificado, soporta una orientación completa a objetos, cumpliendo todas las características propias de la orientación a objetos.

Conceptos fundamentales

La programación orientada a objetos es una forma de programar que trata de encontrar una solución a estos problemas. Introduce nuevos conceptos, que superan y amplían conceptos antiguos ya conocidos. Entre ellos destacan los siguientes:

Clase: definiciones de las propiedades y comportamiento de un tipo de objeto concreto. La instanciación es la lectura de estas definiciones y la creación de un objeto a partir de ellas.

Herencia: (por ejemplo, herencia de la clase C a la clase D) Es la facilidad mediante la cual la clase D hereda en ella cada uno de los atributos y operaciones de C, como si esos atributos y operaciones hubiesen sido definidos por la misma D. Por lo tanto, puede usar los mismos métodos y variables publicas declaradas en C. Los componentes registrados como "privados" (private) también se heredan, pero como no pertenecen a la clase, se mantienen escondidos al programador y sólo pueden ser accedidos a través de otros métodos públicos. Esto es así para mantener hegemónico el ideal de OOP.

Objeto: entidad provista de un conjunto de propiedades o atributos (datos) y de comportamiento o funcionalidad (métodos) los mismos que consecuentemente reaccionan a eventos. Se corresponde con los objetos reales del mundo que nos rodea, o a objetos internos del sistema (del programa). Es una instancia a una clase.

Método: Algoritmo asociado a un objeto (o a una clase de objetos), cuya ejecución se desencadena tras la recepción de un "mensaje". Desde el punto de vista del comportamiento, es lo que el objeto puede hacer. Un método puede producir un cambio en las propiedades del objeto, o la generación de un "evento" con un nuevo mensaje para otro objeto del sistema.

Evento: Es un suceso en el sistema (tal como una interacción del usuario con la máquina, o un mensaje enviado por un objeto). El sistema maneja el evento enviando el mensaje adecuado al objeto pertinente. También se puede definir como evento, a la reacción que puede desencadenar un objeto, es decir la acción que genera.

Mensaje: una comunicación dirigida a un objeto, que le ordena que ejecute uno de sus métodos con ciertos parámetros asociados al evento que lo generó.

Propiedad o atributo: contenedor de un tipo de datos asociados a un objeto (o a una clase de objetos), que hace los datos visibles desde fuera del objeto y esto se define como sus características predeterminadas, y cuyo valor puede ser alterado por la ejecución de algún método.

Estado interno: es una variable que se declara privada, que puede ser únicamente accedida y alterada por un método del objeto, y que se utiliza para indicar distintas situaciones posibles para el objeto (o clase de objetos). No es visible al programador que maneja una instancia de la clase.

Componentes de un objeto: atributos, identidad, relaciones y métodos.

Identificación de un objeto: un objeto se representa por medio de una tabla o entidad que esté compuesta por sus atributos y funciones correspondientes.

En comparación con un lenguaje imperativo, una "variable", no es más que un contenedor interno del atributo del objeto o de un estado interno, así como la "función" es un procedimiento interno del método del objeto.

Características de la POO

Existe un acuerdo acerca de qué características contempla la "orientación a objetos", las características siguientes son las más importantes:

Abstracción: denota las características esenciales de un objeto, donde se capturan sus comportamientos.Cada objeto en el sistema sirve como modelo de un "agente" abstracto que puede realizar trabajo, informar y cambiar su estado, y "comunicarse" con otros objetos en el sistema sin revelar cómo se implementan estas características. Los procesos, las funciones o los métodos pueden también ser abstraídos y cuando lo están, una variedad de técnicas son requeridas para ampliar una abstracción.El proceso de abstracción permite seleccionar las características relevantes dentro de un conjunto e identificar comportamientos comunes para definir nuevos tipos de entidades en el mundo real. La abstracción es clave en el proceso de análisis y diseño orientado a objetos, ya que mediante ella podemos llegar a armar un conjunto de clases que permitan modelar la realidad o el problema que se quiere atacar.

Encapsulamiento: Significa reunir a todos los elementos que pueden considerarse pertenecientes a una misma entidad, al mismo nivel de abstracción. Esto permite aumentar lacohesión de los componentes del sistema. Algunos autores confunden este concepto con el principio de ocultación, principalmente porque se suelen emplear conjuntamente.

Principio de ocultación: Cada objeto está aislado del exterior, es un módulo natural, y cada tipo de objeto expone una interfaz a otros objetos que especifica cómo pueden interactuar con los objetos de la clase. El aislamiento protege a las propiedades de un objeto contra su modificación por quien no tenga derecho a acceder a ellas, solamente los propios métodos internos del objeto pueden acceder a su estado. Esto asegura que otros objetos no pueden cambiar el estado interno de un objeto de maneras inesperadas, eliminando efectos secundarios e interacciones inesperadas. Algunos lenguajes relajan esto, permitiendo un acceso directo a los datos internos del objeto de una manera controlada y limitando el grado de abstracción. La aplicación entera se reduce a un agregado o rompecabezas de objetos.

Polimorfismo: comportamientos diferentes, asociados a objetos distintos, pueden compartir el mismo nombre, al llamarlos por ese nombre se utilizará el comportamiento correspondiente al objeto que se esté usando. O dicho de otro modo, las referencias y las colecciones de objetos pueden contener objetos de diferentes tipos, y la invocación de un comportamiento en una referencia producirá el comportamiento correcto para el tipo real del objeto referenciado. Cuando esto ocurre en "tiempo de ejecución", esta última característica se llama asignación tardía o asignación dinámica. Algunos lenguajes proporcionan medios más estáticos (en "tiempo de compilación") de polimorfismo, tales como las plantillas y la sobrecarga de operadores de C++.

Herencia: las clases no están aisladas, sino que se relacionan entre sí, formando una jerarquía de clasificación. Los objetos heredan las propiedades y el comportamiento de todas las clases a las que pertenecen. La herencia organiza y facilita el polimorfismo y el encapsulamiento permitiendo a los objetos ser definidos y creados como tipos especializados de objetos preexistentes. Estos pueden compartir (y extender) su comportamiento sin tener que volver a implementarlo. Esto suele hacerse habitualmente agrupando los objetos enclases y estas en árboles o enrejados que reflejan un comportamiento común. Cuando un objeto hereda de más de una clase se dice que hay herencia múltiple.

Recolección de basura: la recolección de basura o garbage collector es la técnica por la cual el entorno de objetos se encarga de destruir automáticamente, y por tanto desvincular la memoria asociada, los objetos que hayan quedado sin ninguna referencia a ellos. Esto significa que el programador no debe preocuparse por la asignación o liberación de memoria, ya que el entorno la asignará al crear un nuevo objeto y la liberará cuando nadie lo esté usando. En la mayoría de los lenguajes híbridos que se extendieron para soportar el Paradigma de Programación Orientada a Objetos como C++ u Object Pascal, esta característica no existe y la memoria debe desasignarse manualmente.

Resumen

La programación orientada a objetos es un paradigma que utiliza objetos como elementos fundamentales en la construcción de la solución. Surge en los años 70. Un objeto es una abstracción de algún hecho o ente del mundo real que tiene atributos que representan sus características o propiedades y métodos que representan su comportamiento o acciones que realizan. Todas las propiedades y métodos comunes a los objetos se encapsulan o se agrupan en clases. Una clase es una plantilla o un prototipo para crear objetos, por eso se dice que los objetos son instancias de clases.

Lenguajes orientados a objetos

Simula (1967) es aceptado como el primer lenguaje que posee las características principales de un lenguaje orientado a objetos. Fue creado para hacer programas de simulación, en donde los "objetos" son la representación de la información más importante. Smalltalk (1972 a 1980) es posiblemente el ejemplo canónico, y con el que gran parte de la teoría de la programación orientada a objetos se ha desarrollado.

Entre los lenguajes orientados a objetos se destacan los siguientes:

ABAP

ABL Lenguaje de programación de OpenEdge de Progress Software

ActionScript

ActionScript 3

Ada

C++

C#

Clarion

Clipper (lenguaje de programación) (Versión 5.x con librería de objetos Class(y))

D

Object Pascal (Delphi)

Gambas

Harbour

Eiffel

Java

JavaScript (la herencia se realiza por medio de la programación basada en prototipos)

Lexico (en castellano)

Objective-C

Ocaml

Oz

R

Perl (soporta herencia múltiple. La resolución se realiza en preorden, pero puede modificarse al algoritmo linearization C3 por medio del módulo Class::C3 en CPAN)

PHP (a partir de su versión 5)

PowerBuilder

Python

Ruby

Smalltalk (Proyecto investigativo. Influenció a Java.)

Magik (SmallWorld)

Vala

VB.NET

Visual FoxPro (en su versión 6)

Visual Basic 6.0

Visual Objects

XBase++

Lenguaje DRP

Lenguaje de programación Scala (lenguaje usado por Twitter) http://www.scala-lang.org/page.jsp

Muchos de estos lenguajes de programación no son puramente orientados a objetos, sino que son híbridos que combinan la POO con otros paradigmas.

Al igual que C++ otros lenguajes, como OOCOBOL, OOLISP, OOPROLOG y Object REXX, han sido creados añadiendo extensiones orientadas a objetos a un lenguaje de programación clásico.

Un nuevo paso en la abstracción de paradigmas de programación es la Programación Orientada a Aspectos (POA). Aunque es todavía una metodología en estado de maduración, cada vez atrae a más investigadores e incluso proyectos comerciales en todo el mundo.

viernes, 1 de octubre de 2010

PREGUNTAS DE AGREGAR HARDWARE

1. ¿Qué es un controlador de un dispositivo?

a) Un programa que controla quién puede utilizar un dispositivo.

b) Un elemento del sistema operativo que controla todos los dispositivos del ordenador.

c) Un archivo que al instalarlo en el sistema operativo permite que un dispositivo funcione correctamente.

d) Ninguna de las respuestas es cierta.

2. Un dispositivo Plug & Play permite que el sistema operativo lo detecte e instale automáticamente.

a) Verdadero.

b) Falso.

3. Para utilizar el sistema PnP es necesario apagar el ordenador previamente.

a) Sí.

b) Sí, pero sólo en sistemas que no sean de Windows.

c) No.

d) No, aunque en anteriores versiones de Windows sí que era necesario.

4. ¿Cuándo debemos utilizar el asistente para instalar hardware heredado?

a) Cuando el sistema operativo no reconozca un dispositivo.

b) Cuando el sistema operativo no reconozca un dispositivo y no dispongamos del CD con los controladores.

c) Cuando hayamos heredado un dispositivo que previamente estaba instalado en otro equipo.

d) Siempre que tengamos que instalar un nuevo hardware.

5. ¿Qué puedo hacer si un dispositivo hardware deja de funcionar?

a) Antes que nada, llamar el servicio técnico del fabricante.

b) Desmontarlo físicamente y volver a conectarlo al ordenador.

c) Intentar solucionarlo a través del Administrador de dispositivos .

d) Intentar solucionarlo a través del Administrador de tareas.

6. Para instalar un nuevo dispositivo...

a) Será necesario utilizar el disco del fabricante, siempre.

b) Deberemos iniciar la instalación manualmente desde el Administrador de dispositivos.

c) Es posible que no necesitemos hacer nada, porque Windows buscará los controladores automáticamente.

d) Necesitaremos herramientas especiales para desmontar el ordenador y descargar un software para gestionar los controladores.

7. Windows Update...

a) Puede actualizar los controladores que tengamos instalados. Las actualizaciones estarán en la categoría opcional.

b) Puede actualizar los controladores que tengamos instalados. Las actualizaciones estarán en la categoría importante.

c) Puede actualizar los controladores que tengamos instalados siempre y cuando sean de Microsoft.

d) No puede actualizar los controladores, ya que sirve para actualizar Windows.

8. Los dispositivos USB son:

a) Hardware interno.

b) Hardware externo.

9. Plug & Play significa...

a) Enchufar y usar.

b) Enchufar y jugar.

c) Enchufar y tocar.

d) Enchufar y listo.

10. Cuando un dispositivo no está correctamente instalado, se muestra en la ventana Administrador de dispositivos...

a) Con un aspa roja.

b) Con un aspa verde.

c) Con una exclamación amarilla.

d) Con un interrogante naranja.

a) Un programa que controla quién puede utilizar un dispositivo.

b) Un elemento del sistema operativo que controla todos los dispositivos del ordenador.

c) Un archivo que al instalarlo en el sistema operativo permite que un dispositivo funcione correctamente.

d) Ninguna de las respuestas es cierta.

2. Un dispositivo Plug & Play permite que el sistema operativo lo detecte e instale automáticamente.

a) Verdadero.

b) Falso.

3. Para utilizar el sistema PnP es necesario apagar el ordenador previamente.

a) Sí.

b) Sí, pero sólo en sistemas que no sean de Windows.

c) No.

d) No, aunque en anteriores versiones de Windows sí que era necesario.

4. ¿Cuándo debemos utilizar el asistente para instalar hardware heredado?

a) Cuando el sistema operativo no reconozca un dispositivo.

b) Cuando el sistema operativo no reconozca un dispositivo y no dispongamos del CD con los controladores.

c) Cuando hayamos heredado un dispositivo que previamente estaba instalado en otro equipo.

d) Siempre que tengamos que instalar un nuevo hardware.

5. ¿Qué puedo hacer si un dispositivo hardware deja de funcionar?

a) Antes que nada, llamar el servicio técnico del fabricante.

b) Desmontarlo físicamente y volver a conectarlo al ordenador.

c) Intentar solucionarlo a través del Administrador de dispositivos .

d) Intentar solucionarlo a través del Administrador de tareas.

6. Para instalar un nuevo dispositivo...

a) Será necesario utilizar el disco del fabricante, siempre.

b) Deberemos iniciar la instalación manualmente desde el Administrador de dispositivos.

c) Es posible que no necesitemos hacer nada, porque Windows buscará los controladores automáticamente.

d) Necesitaremos herramientas especiales para desmontar el ordenador y descargar un software para gestionar los controladores.

7. Windows Update...

a) Puede actualizar los controladores que tengamos instalados. Las actualizaciones estarán en la categoría opcional.

b) Puede actualizar los controladores que tengamos instalados. Las actualizaciones estarán en la categoría importante.

c) Puede actualizar los controladores que tengamos instalados siempre y cuando sean de Microsoft.

d) No puede actualizar los controladores, ya que sirve para actualizar Windows.

8. Los dispositivos USB son:

a) Hardware interno.

b) Hardware externo.

9. Plug & Play significa...

a) Enchufar y usar.

b) Enchufar y jugar.

c) Enchufar y tocar.

d) Enchufar y listo.

10. Cuando un dispositivo no está correctamente instalado, se muestra en la ventana Administrador de dispositivos...

a) Con un aspa roja.

b) Con un aspa verde.

c) Con una exclamación amarilla.

d) Con un interrogante naranja.

jueves, 30 de septiembre de 2010

CUESTIONARIO DE APLCACIONES INCLUIDAS EN WINDOWS 7

1) Establecer el camino para acceder a las aplicaciones de Windows 7

2) Cuáles son los modos de activar la calculadora

3) Establecer la función del bloc de notas, cuales son usos usos y su archivo ejecutable

4) Que diferencia existe entre WordPad y el Bloc de Notas y cuál es el archivo ejecutable de Word Pad

5) Que función cumple la grabadora de sonidos y cual es su archivo ejecutable

6) Que es el paint, que extensión maneja y cual es su ejecutable

7) Que función cumple el Windows DVD Maker

8) Como funciona el Windows Media (describir sus opciones)

9) Que es el explorador de juegos, en que versiones esta disponible y que funciones tiene (describirlas cada una)

10) En que consiste el centro de movilidad y describir sus funciones

11) Como funciona el centro de sincronización y en que casos se recomienda el uso del maletín

12) Que función cumple la herramienta de Device Stage y que restricciones tiene

13) Que función cumple el Internet Explorer y describir cada una de sus opciones

14) Investigar otros tipos de navegadores y cómo funcionan

15) Que es el mapa de caracteres, como funciona y cual es su ejecutable

2) Cuáles son los modos de activar la calculadora

3) Establecer la función del bloc de notas, cuales son usos usos y su archivo ejecutable

4) Que diferencia existe entre WordPad y el Bloc de Notas y cuál es el archivo ejecutable de Word Pad

5) Que función cumple la grabadora de sonidos y cual es su archivo ejecutable

6) Que es el paint, que extensión maneja y cual es su ejecutable

7) Que función cumple el Windows DVD Maker

8) Como funciona el Windows Media (describir sus opciones)

9) Que es el explorador de juegos, en que versiones esta disponible y que funciones tiene (describirlas cada una)

10) En que consiste el centro de movilidad y describir sus funciones

11) Como funciona el centro de sincronización y en que casos se recomienda el uso del maletín

12) Que función cumple la herramienta de Device Stage y que restricciones tiene

13) Que función cumple el Internet Explorer y describir cada una de sus opciones

14) Investigar otros tipos de navegadores y cómo funcionan

15) Que es el mapa de caracteres, como funciona y cual es su ejecutable

Programas predeterminados

Programas predeterminados

Programas predeterminados, más que una aplicación en sí, es una utilidad de configuración que nos permitirá especificar qué programa se ejecuta en cada caso, como al abrir un tipo de archivo, al introducir un DVD o al querer enviar un correo.

Esta utilidad tiene el botón Programas predeterminados, en el menú de Inicio y también la encontramos en elPanel de control en la sección Programas.

Consta de cuatro apartados:

Desde Establecer programas predeterminados, podemos elegir distintas aplicaciones y ver qué tipos de archivo pueden soportar, para que los marquemos o desmarquemos como asociados a la aplicación. Si seleccionamos de la lista de la izquierda un programa, veremos información detallada sobre él a la derecha. Ahí podremos elegir si queremos establecer este programa como predeterminado para todos los tipos de archivos que admite o si queremos elegir qué tipos de archivos abrirá este programa de entre los que es capaz de abrir.

Desde Asociar un tipo de archivo o protocolo con un programa, podemos hacer lo contrario. Es decir, ver todos los tipos de archivo y elegir qué aplicación se debe ejecutar al abrir el archivo.

Ambas formas de asociar un programa a un determinado tipo de archivo servirán para asociarlos de forma indefinida. Esto no impide que, en un momento puntual queramos abrirlo con otro programa. Para ello recordemos que simplemente hay que pulsar con el botón derecho del ratón sobre el archivo y elegir la opción Abrir con... desde la cual podremos elegir un programa distinto.

Cambiar la configuración de reproducción automática, nos permite especificar para cada tipo de soporte, y según los archivos que contenga, qué debe hacer el equipo. Por ejemplo, que al introducir un CD de música, automáticamente se reproduzca con Windows Media.

Para hacerlo, junto a cada posibilidad aparece un desplegable. Dependiendo del tipo de archivo tendrá unas opciones u otras, pero las principales son:

Preguntar cada vez. Al introducir el dispositivo se muestra un menú con las opciones disponibles. Desde ahí también podremos elegir una acción y que siempre realice esa.

Abrir la carpeta para ver archivos con el Explorador de Windows. Nos permite explorar el contenido del dispositivo.

No realizar ninguna acción anula la reproducción automática.

Reproducir... abre el archivo multimedia en el reproductor indicado.

Para que la reproducción automática se ejecute, debe de estar marcada la opción Usar reproducción automática para todos los medios y dispositivos. No obstante, hay que tener cuidado con la reproducción automática, ya que por ejemplo, hay virus que se transmiten a través de memorias extraíbles, creando un archivo que se activa con la reproducción automática. Por eso, en un equipo que se conectan muchos dispositivos, que no siempre son de confianza, es mejor no activarla.

Desde Configurar acceso y programas predeterminados en el equipo lo que podemos elegir es, básicamente, si usamos el programa que tiene Microsoft para realizar una función o permitimos usar otro. Estas funciones son el navegador Web, el programa de correo electrónico, el de mensajería instantánea, el reproductor multimedia y la máquina virtual Java.

Para ello, podemos elegir entre tres perfiles:

• Programas de Microsoft utilizará los programas que vienen incluidos en la instalación de Windows, negando la condición de predeterminados a otros que se hayan instalado posteriormente. Por ejemplo, si tenemos varios navegadores web instalados, mantieneInternet Explorer como el predeterminado.

• Programas que no son de Microsoft, prioriza los programas instalados personalmente sobre los que vienen incluidos en Windows y quita el acceso a los propios de Microsoft. A pesar de que los programas Microsoft no sean los predefinidos, no se desinstalarán.

• Personalizado. Podemos elegir si queremos o no un programa de Microsoft y si se habilitan o quitan sus accesos. Por ejemplo, podemos decidir utilizar un navegador que no sea Internet Explorer como Mozilla Firefox o Chrome, pero sí utilizar Windows Media Center y el Reproductor Windows Media para los archivos multimedia.

Para elegir programas que no sean de Microsoft, deberemos asociarlos a los archivos como hemos visto arriba, aunque la mayoría de aplicaciones de este tipo tienen la opción para establecerlas como predeterminadas o lo cambia durante su instalación.

Windows Defender

Windows Defender es una herramienta destinada a bloquear programas espía (spyware) que tratan de instalarse en nuestro equipo, y eliminarlos, en caso de que ya tengamos alguno.

Los programas espía son aplicaciones que se instalan en nuestro equipo sin que lo sepamos, e intentan recoger información sobre el uso que hacemos del equipo, para enviarla a terceros o mostrarnos ventanas de publicidad.

Se suelen detectar a simple vista porque realizan cambios en nuestro equipo, por ejemplo se instalan barras de herramientas no deseadas en el navegador web, crean carpetas o iconos en nuestro escritorio, etc.

Aunque el spyware tiene una intención más comercial normalmente que la de dañar el equipo (al contrario que los virus, por ejemplo), es preferible eliminarlo si lo detectamos en nuestro sistema.

En la zona superior encontramos las opciones de la aplicación: Inicio, Examinar,Historial, Herramientas yAyuda.

En Inicio, encontramos información del sistema, si hay alguna amenaza detectada y cuándo se realizó el último análisis.

Pulsando en Examinar se inicia un examen rápido del equipo, que tardará poco más de 5 minutos. Si en vez de pulsar, desplegamos el menú podremos cambiar a Examen completo, más exhaustivo, oPersonalizado, en el que indicamos las carpetas a analizar.

En Historial encontramos el resumen de las alertas que se han ido encontrando en el equipo y las medidas que se tomaron.

En Herramientas (que se muestra en la imagen) podemos ver elementos de Configuración y Herramientas.

En configuración encontramos:

• Opciones para programar un análisis automático cada cierto tiempo. Si preferimos no hacerlo, es muy recomendable hacer uno manual de vez en cuando.

• Microsoft Spynet se encarga de recoger cómo responden la mayoría de los usuarios a las alertas encontradas, y por ejemplo, en ocasiones nos dirá la acción que más usuarios realizan para una alerta, como si la ignoran voluntariamente o eliminan la aplicación.

En la zona de herramientas:

• Se muestran los elementos detectados como spyware clasificados en Elementos permitidos y Elementos en cuarentena. Quien decide si se permite o se pone en cuarentena el elemento somos nosotros. Cuando Windows Defender detecta spyware nos pregunta qué queremos hacer con él. Esto es útil para evitar que nos borre o desinstale programas por error, que realmente queremos mantener.

• El Sitio web de Windows Defender y el Centro de protección de malware son ambas páginas web que podemos visitar, si tenemos conexión a Internet, para obtener más información sobre seguridad en el equipo.

Aunque tengas Windows Defender activado, te recomendamos que no descargues programas, fotos o archivos de páginas desconocidas o de dudosa confianza. Busca páginas oficiales y de confianza siempre que sea posible. Los programas de seguridad como antivirus o firewalls son útiles pero no infalibles, por lo que es imprescindible ser prudente y ante cualquier duda, preguntar e informarse bien.

7.19. Tareas iniciales

Tareas iniciales es el nombre que recibe la aplicación incluida en Windows 7 que se encarga de ayudarnos a configurar y utilizar Windows cuando lo instalamos.

Dispone de varias opciones que nos ayudarán si no sabemos muy bien por dónde empezar cuando instalamos el sistema operativo:

- Conectarse para obtener información acerca de las novedades de Windows: Abre el navegador y muestra la página web de Microsoft con las novedades, si disponemos de internet y tutoriales. Es posible que inicie la página web en su versión en inglés si la información no ha sido traducida.

- Transferir archivos y configuraciones de otro equipo: Utiliza la aplicación Windows Easy Transfer para recuperar cuentas de usuarios, archivos, información del correo electrónico, favoritos de internet, etc. Las formas para transferir los datos de tu anterior equipo son mediante un cable especial, la red o una unidad o disco duro externo.

- Recibir notificaciones acerca de cambios...: Cuando instalamos programas, cambiamos la configuración del equipo o realizamos determinadas tareas, Windows oscurece la pantalla y muestra un mensaje que nos pide confirmación. Desde aquí podemos configurar cuándo queremos o no queremos que aparezcan los avisos de Windows.

- Hacer copia de seguridad de los archivos: Nos permite guardar copias de seguridad y recuperarlas, crear una imagen del sistema y un disco de reparación.

- Cambiar el tamaño del texto en pantalla: Permite personalizar la visualización en pantalla eligiendo entre el tamaño más pequeño, mediano o más grande. Además, podremos ajustar la resolución desde aquí, calibrar el color o activar el ClearType. El ClearType muestra las palabras de forma más nítida.

- Personalizar Windows: Permite personalizar el tema del sistema operativo, es decir, los colores de las ventanas y las barras, el fondo de escritorio, los iconos o los punteros del ratón, etc.

- Usar un grupo en el hogar para compartir con otros equipos de la red: Permite configurar la red de casa. Sólo se puede crear un grupo hogar entre equipos que utilicen Windows 7.

- Conectarse para obtener Windows Live Essentials: Inicia el navegador y abre la página web de Microsoft desde la zona de descarga del paquete Windows Live Essentials. La descarga es gratuita e incluye programas básicos que anteriormente iban incluidos en el sistema operativo, pero que ya no se incluyen en Windows 7. Los programas de Live Essentials son: Messenger,Windows Mail, Writer, Galería fotográfica, Movie Maker, Protección infantil y Toolbar. Si quieres saber más sobre ellos visita este avanzado .

- Agregar nuevos usuarios al equipo y configurar sus cuentas: la contraseña, la imagen o los privilegios.

Para entrar en una de estas opciones hacemos clic sobre ella y elegimos la acción en la zona azul superior.

NOTA: http://www.aulaclic.es/windows7/t_7_7.htm en este enlace empieza el material publicada con sus respectivas imagenes para que lo observen. ok

Programas predeterminados, más que una aplicación en sí, es una utilidad de configuración que nos permitirá especificar qué programa se ejecuta en cada caso, como al abrir un tipo de archivo, al introducir un DVD o al querer enviar un correo.

Esta utilidad tiene el botón Programas predeterminados, en el menú de Inicio y también la encontramos en elPanel de control en la sección Programas.

Consta de cuatro apartados:

Desde Establecer programas predeterminados, podemos elegir distintas aplicaciones y ver qué tipos de archivo pueden soportar, para que los marquemos o desmarquemos como asociados a la aplicación. Si seleccionamos de la lista de la izquierda un programa, veremos información detallada sobre él a la derecha. Ahí podremos elegir si queremos establecer este programa como predeterminado para todos los tipos de archivos que admite o si queremos elegir qué tipos de archivos abrirá este programa de entre los que es capaz de abrir.

Desde Asociar un tipo de archivo o protocolo con un programa, podemos hacer lo contrario. Es decir, ver todos los tipos de archivo y elegir qué aplicación se debe ejecutar al abrir el archivo.

Ambas formas de asociar un programa a un determinado tipo de archivo servirán para asociarlos de forma indefinida. Esto no impide que, en un momento puntual queramos abrirlo con otro programa. Para ello recordemos que simplemente hay que pulsar con el botón derecho del ratón sobre el archivo y elegir la opción Abrir con... desde la cual podremos elegir un programa distinto.

Cambiar la configuración de reproducción automática, nos permite especificar para cada tipo de soporte, y según los archivos que contenga, qué debe hacer el equipo. Por ejemplo, que al introducir un CD de música, automáticamente se reproduzca con Windows Media.

Para hacerlo, junto a cada posibilidad aparece un desplegable. Dependiendo del tipo de archivo tendrá unas opciones u otras, pero las principales son:

Preguntar cada vez. Al introducir el dispositivo se muestra un menú con las opciones disponibles. Desde ahí también podremos elegir una acción y que siempre realice esa.

Abrir la carpeta para ver archivos con el Explorador de Windows. Nos permite explorar el contenido del dispositivo.

No realizar ninguna acción anula la reproducción automática.

Reproducir... abre el archivo multimedia en el reproductor indicado.